Naujienlaiškis | 2024 Birželis

Mieli skaitytojai,

su jumis sveikinasi birželio mėnesio Kibernetinio saugumo ekspertų asociacijos naujienlaiškis. Malonaus skaitymo!

KSEA komanda

Pažeidžiamumų valdymas: tęsinys

Parengė KSEA Narys Vaitkevičius

2024 metų balandžio mėnesio naujienlaiškyje pradėjome nagrinėti pažeidžiamumų valdymo gyvenimo ciklo punktus. Tąkart detaliau nagrinėjome 1-2 ciklo etapus (išteklių aptikimą ir inventorizavimą bei pažeidžiamumų analizę), taigi labiau apie įrankius, skirtus pažeidžiamumų aptikimui, nei tiesioginiam išteklių valdymui. Šį mėnesį norėčiau pratęsti šią temą ir labiau išplėsti pasakojimą apie 1 etape rekomenduojamą naudoti programinę įrangą.

Norint užtikrinti kibernetinį saugumą, labai svarbu tiksliai žinoti, kokie įrenginiai ir programinė įranga yra jūsų tinkle. Be šių žinių neįmanoma suvaldyti pažeidžiamumų, kurių užpuolikai aktyviai ieško. Išsami inventorizacija leidžia pritaikyti reikiamus pataisymus, teikti pirmenybę saugumo pastangoms ir veiksmingai reaguoti į incidentus. Tai taip pat padeda nustatyti neleistinus įrenginius ar programinę įrangą, galinčią kelti pavojų.

Toliau apžvelgsiu keletą nemokamų sprendimų, kurie leidžia aptikti, stebėti ir inventorizuoti jūsų tinkle esančius įrenginius ir programinę įrangą. Reikia pažymėti, kad nėra vieno nemokamo produkto galinčio atlikti visus veiksmus, tad maksimaliam efektui teks derinti keletą sprendimų.

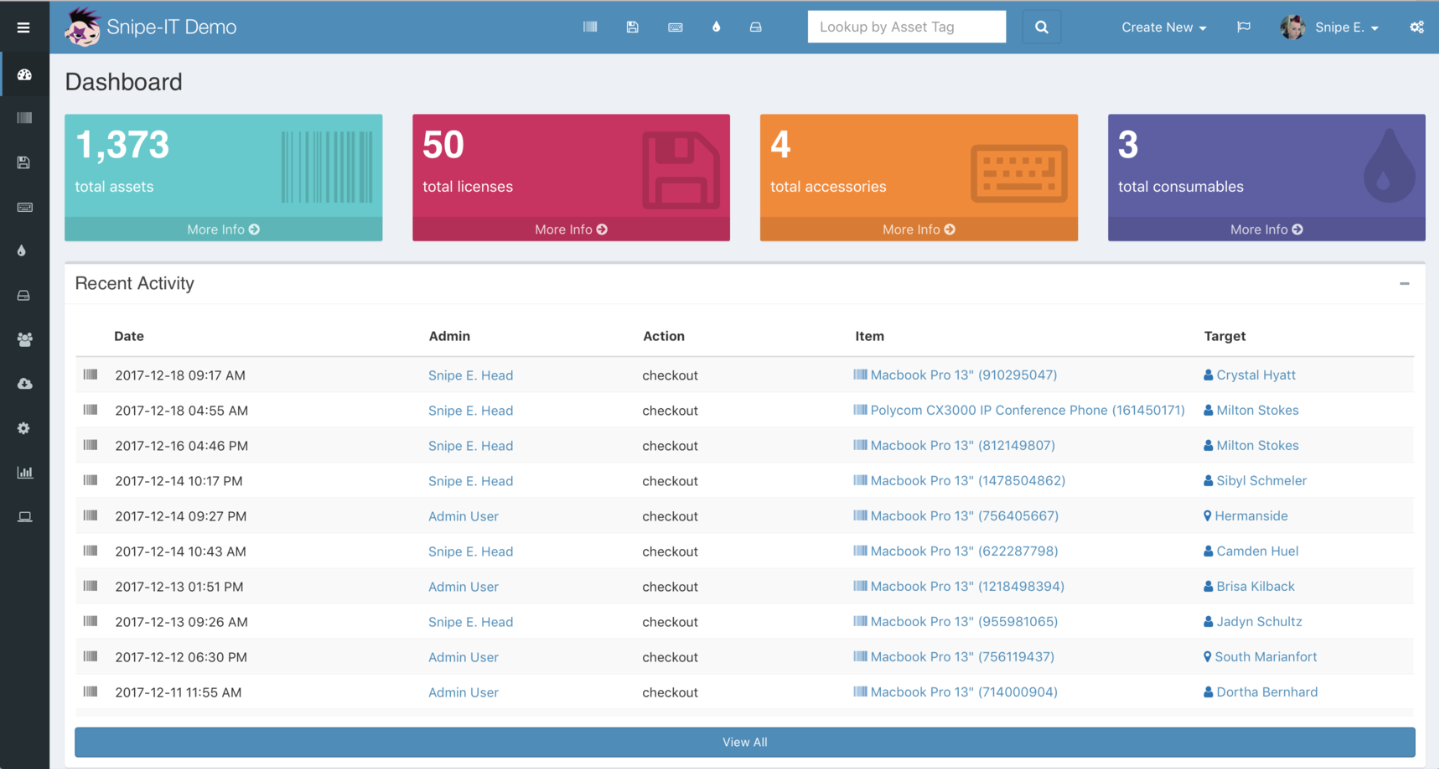

1. SNIPE-IT

Pavadinimas: SNIPE-IT

Tipas: Turto valdymo sistema

Paskirtis: Stebėti ir valdyti IT turtą, įskaitant techninę įrangą, programinę įrangą, licencijas, priedus ir kt.

Programinės įrangos svetainė: https://snipeitapp.com/

Programinės įrangos dokumentacija: https://snipe-it.readme.io/docs/introduction

Programos GitHub puslapis: https://github.com/snipe/snipe-it/releases/tag/v7.0.6

Galimi diegimo variantai: Linux, OSX, Windows, Docker arba mokama debesijos versija

Atsisiuntimo variantai:

Per Git

git clone https://github.com/snipe/snipe-it your-folderDiegimo vedlio atsisiuntimas (tinkamas naujai įdiegtai CentOS/RedHat/Oracle Linux arba Debian/ubuntu):

wget https://raw.githubusercontent.com/snipe/snipe-it/master/install.sh

chmod 744 install.sh

./install.shSu Docker:

docker pull snipe/snipe-itNaudojimo pavyzdžiai

Turto registravimas: Įrašykite informaciją apie nešiojamąjį kompiuterį (modelis, serijos numeris, operacinė sistema).

Licencijų valdymas: Stebėkite, kiek turite "Microsoft Office" licencijų ir kam jos priskirtos.

Ataskaitų generavimas: Sukurkite ataskaitą apie visus įrenginius, kuriems reikia atnaujinti programinę įrangą.

2. OCS Inventory NG

Pavadinimas: OCS Inventory NG

Tipas: Tinklo įrenginių aptikimo ir inventorizacijos įrankis

Paskirtis: Skirtas automatiškai atrasti ir rinkti išsamią informaciją apie tinklo įrenginius ir jų programinę įrangą.

Programinės įrangos svetainė: https://ocsinventory-ng.org/?page_id=118&lang=en

Programinės įrangos dokumentacija: https://wiki.ocsinventory-ng.org/

Galimi serverio diegimo variantai: Linux OS

Palaikomos OS į kurias galima diegti stebėjimo agentus: Windows, Linux, MacOS, Android

Atsisiuntimo nuorodos: https://ocsinventory-ng.org/?page_id=1548&lang=en

Naudojimo pavyzdžiai:

Tinklo skenavimas: Paleiskite tinklo skenavimą, kad aptiktumėte visus prie tinklo prijungtus įrenginius.

Programinės įrangos inventorizacija: Peržiūrėkite visų įrenginių įdiegtos programinės įrangos sąrašą.

Techninės įrangos ataskaitos: Sukurkite ataskaitą apie visų įrenginių techninės įrangos specifikacijas.

3. GLPI

Pavadinimas: GLPI (Gestionnaire Libre de Parc Informatique)

Tipas: Atvirojo kodo IT turto valdymo sistema

Paskirtis: GLPI yra skirta valdyti IT infrastruktūrą. Ji apima turto inventorizaciją, programinės įrangos licencijų valdymą, incidentų ir užklausų registravimą bei problemų sprendimą.

Programinės įrangos svetainė: https://glpi-project.org/

Programinės įrangos dokumentacija: https://glpi-install.readthedocs.io/en/latest/

Galimi serverio diegimo variantai: Linux OS, Windows OS

Atsisiuntimas: https://glpi-project.org/downloads/

Naudojimo pavyzdžiai

Turto registravimas: Įveskite informaciją apie kompiuterius, monitorius, spausdintuvus, programinę įrangą ir kitą IT turtą.

Incidentų valdymas: Registruokite ir sekite IT incidentus, pvz., kompiuterio gedimus, programinės įrangos problemas ar tinklo trikdžius.

Licencijų valdymas: Stebėkite programinės įrangos licencijas, kad įsitikintumėte, jog turite pakankamai licencijų ir jos naudojamos teisėtai.

Žinių bazės kūrimas: Kurkite žinių bazę, kurioje būtų kaupiami IT problemų sprendimai ir dažniausiai užduodami klausimai.

4. i-doit CMDB

Pavadinimas: i-doit CMDB Open

Tipas: Konfigūracijos valdymo duomenų bazė (CMDB)

Paskirtis: Skirta IT turto ir jų tarpusavio ryšių stebėjimui ir valdymui. Suteikia galimybę vizualizuoti IT infrastruktūrą ir jos priklausomybes.

Programinės įrangos svetainė: https://i-doit.org/

Programinės įrangos dokumentacija: https://kb.i-doit.com/en/index.html

Galimi serverio diegimo variantai: Linux OS

Atsisiuntimas: https://i-doit.org/download/

Naudojimo pavyzdžiai:

CMDB modeliavimas: Sukurkite IT infrastruktūros modelį, nurodydami serverius, programas, tinklo įrenginius ir jų ryšius.

Poveikio analizė: Nustatykite, kokios paslaugos bus paveiktos, jei tam tikras serveris suges.

IT dokumentacija: Tvarkykite išsamią IT infrastruktūros dokumentaciją vienoje vietoje.

5. DATAGERRY

Pavadinimas: DATAGERRY

Tipas: IT turto valdymo sprendimas

Paskirtis: Skirtas įvairaus IT turto, įskaitant duomenų centrų įrangą, kompiuterius, serverius ir kitus įrenginius, inventorizacijai ir gyvavimo ciklo valdymui. Suteikia duomenų centro žemėlapių sudarymo, energijos suvartojimo stebėjimo ir kitas turto valdymo galimybes.

Programinės įrangos svetainė: https://snipeitapp.com/

Programinės įrangos dokumentacija: https://snipe-it.readme.io/docs/introduction

Galimi serverio diegimo variantai: Linux OS

Atsisiuntimas:

Linux RPM - https://files.datagerry.com/latest/rpm/

Linux shell script - https://files.datagerry.com/latest/targz/

Docker – galimybė yra, bet šiuo metu gamintojo puslapyje pateikta klaidinga nuoroda

Naudojimo pavyzdžiai:

Duomenų centro žemėlapis: Sukurkite vizualų duomenų centro žemėlapį, kuriame būtų rodomi stelažai, serveriai ir kiti įrenginiai.

Energijos suvartojimo stebėjimas: Stebėkite duomenų centro ar kitų įrenginių energijos suvartojimą, kad nustatytumėte efektyvumo problemas.

Turto auditas: Atlikite reguliarų IT turto auditą, kad įsitikintumėte, jog informacija yra tiksli ir naujausia.

Programinės įrangos licencijų valdymas: Stebėkite, ar turite visas reikalingas licencijas ir ar jos naudojamos pagal sutartis.

Kibernetinės saugos savišvieta

Šįkart mokymų skyrelyje pasiūlysiu pasiskaityti ir pasinagrinėti kelis gal kiek primirštus dalykus:

1. Ypač svarbios efektyviai kibernetinei gynybai saugumo kontrolės priemonės (angl. Critical Controls, CC)

SANS instituto (https://www.sans.org/) kas keletą metų išleidžiama atnaujinta Kritinių kibernetinės saugos kontrolės priemonių dokumento versija. Naujausias dokumentas - 2021 metais išleistas 8 versijos aprašas, kurį galite rasti čia: https://www.cisecurity.org/controls/v8

Pilną CSC aprašą galite atsisiųsti iš čia: https://learn.cisecurity.org/control-download

O čia yra apibendrinta informacija pateikta plakto pavidalu: https://learn.cisecurity.org/sans-poster-2022

2015 metais Nacionalinis Kibernetinio Saugumo centras pagal SANS CSC 6 versiją išleido lietuvišką Kritinių kibernetinės saugos kontrolės priemonių plakatą. Nors tarp 6 ir 8 versijos yra nemažai pasikeitimų, tačiau esminė dalis liko nepakitusi ir NKSC plakatas vis dar tinkamas naudoti. Jį galite rasti čia: https://www.nksc.lt/doc/NKSC%20plakatas%20(20cc)_1.pdf

Be Kritinių kibernetinės saugos kontrolės priemonių, CIS puslapyje dar galima rasti ir kitos mokomosios medžiagos: https://www.cisecurity.org/

2. Lietuvos Respublikos kibernetinio saugumo įstatymas ir jį lydintys dokumentai

Teisiniai dokumentai, įstatymai ir nutarimai yra laikomi nuobodžiu dalyku, bet mano nuomone LR Kibernetinio saugumo įstatymas nėra toks nuobodus ir vertas perskaitymo ir išsinagrinėjimo. Manau daugelis jau yra skaitę jei ne visą įstatymą, tai bent jau esmines o dalis. 2014 metais buvo išleista pirmoji šio įstatymo redakcija, o naujausia redakcija yra 2024-05-01. Toliau pateiksiu keletą nuorodų į naujausią suvestinę įstatymo redakciją, Kibernetinio saugumo įstatymo įgyvendinimo dokumentus ir Organizacinių ir techninių kibernetinio saugumo reikalavimų, taikomų kibernetinio saugumo subjektams, aprašą ir jo priedą.

LR Kibernetinio saugumo įstatymas: https://e-seimas.lrs.lt/portal/legalAct/lt/TAD/f6958c2085dd11e495dc9901227533ee/asr

Nutarimas dėl LR Kibernetinio saugumo įstatymo įgyvendinimo: https://e-seimas.lrs.lt/portal/legalAct/lt/TAD/94365031a53411e8aa33fe8f0fea665f/asr

Ir pastarojo nutarimo priedas „Techninių kibernetinio saugumo reikalavimų, taikomų subjektams, valdantiems ir (arba) tvarkantiems valstybės informacinius išteklius, ypatingos svarbos informacinės infrastruktūros valdytojams, sąrašas“. Nepaisant to, kad sąrašas privalomas tik YSII (ypatingos svarbos informacinės infrastruktūros) valdytojams, bet jame yra daug teisingų kibernetinio saugumo sprendimų ir taisyklių, kuriuos galima pritaikyti ir jūsų valdomuose tinkluose. Nuoroda į dokumento atsisiuntimą: https://e-seimas.lrs.lt/rs/aesupplement/94365031a53411e8aa33fe8f0fea665f/tZxMMUOcWU/7a37fe7026ff11eea0b6cad9848a9596/