Naujienlaiškis | 2024 Rugsėjis

Mieli skaitytojai,

su jumis sveikinasi rugsėjo mėnesio Kibernetinio saugumo ekspertų asociacijos naujienlaiškis. Malonaus skaitymo!

KSEA komanda

Pažeidžiamumų valdymas: tęsinys

Parengė KSEA Narys Vaitkevičius

2024 metų balandžio mėnesio naujienlaiškyje pradėjome nagrinėti pažeidžiamumų valdymo ciklo etapus. Tęsdami šią temą, pakalbėkime apie pažeidžiamumų prioritetizavimą ir rizikos vertinimą.

Prioritetų nustatymas saugumo komandoms leidžia protingai panaudoti ribotus išteklius, daugiausia dėmesio skiriant kritinėms spragoms, kurios gali nulemti rimtus sistemos saugumo pažeidimus. Tai ne tik padidina taisomųjų veiksmų efektyvumą, bet ir sustiprina bendrą organizacijos saugumo būklę, užtikrinant, kad didžiausios grėsmės sprendžiamos greičiausiai.

Gebėjimas įžvelgti ir susitarti, kurioms spragoms reikia nedelsiant skirti dėmesį, yra labai svarbus. Kad tai būtų daroma efektyviai, organizacijos savo požiūrį turi formuoti atsižvelgdamos į keturis svarbiausius efektyvaus prioritetų nustatymo aspektus: rimtumą, išnaudojamumą, verslo kontekstą ir kontrolę.

Toliau aprašyti kriterijai, į kuriuos reikia atsižvelgti nustatant aptiktų pažeidžiamumų kritiškumą ir nustatant pažeistų sistemų naujinimo eiliškumą.

1. Sudėtingumo laipsnis: Grėsmės dydis

Sudėtingumo laipsnis nusako potencialų pažeidžiamumo poveikį sistemai, aplikacijai ar organizacijai. Pažeidžiamumai paprastai vertinami pagal tam tikrą skalę, pavyzdžiui, bendrą pažeidžiamumo balų sistemą (angl. Common Vulnerability Scoring System, CVSS), kuri neseniai buvo iš ėsmės atnaujinta į 4.0 versiją. CVSS atsižvelgia į tokius veiksnius kaip prieigos sudėtingumas, autentifikavimo reikalavimai ir poveikis konfidencialumui, vientisumui ir pasiekiamumui

Norėdami įvertinti bendrą pažeidžiamumo sunkumą:

Sukurkite aiškią balų sistemą: sukurkite gerai apibrėžtą balų sistemą, kuri atitiktų kibernetinės saugos standartus, pvz., CVSS. Tai leis nuosekliai ir objektyviai įvertinti sudėtingumo lygį.

Reguliariai atnaujinkite sudėtingumo įvertinimus: periodiškai (reguliariai arba kai atsiranda naujos informacijos apie grėsmes) iš naujo įvertinkite pažeidžiamumo sudėtingumą.

Proporcingai paskirstykite išteklius: skirkite daugiau išteklių didelio pažeidžiamumo problemoms spręsti, kartu subalansuodami bendras rizikos suvaldymo pastangas.

2. Išnaudojamumas: išnaudojimo tikimybė

Išnaudojamumas nusako, kaip lengvai kibernetinis nusikaltėlis gali išnaudoti pažeidžiamumą. Pagrindiniai aspektai, apibrėžiantys galimybę išnaudoti pažeidžiamumą, yra naudojimo paprastumas ir viešo panaudojimo galimybė.

Norėdami efektyviai įvertinti išnaudojamumą:

Išnaudokite žinias apie spragas: rinkite informaciją apie naujausias grėsmes, išnaudojimus ir atakų modelius, kad suprastumėte dabartinę išnaudojimo aplinką. Egzistuoja keli šaltiniai, kuriuos organizacijos renkasi siekdamos suprasti pažeidžiamumų svarbą

Įvertinkite pataisų prieinamumą: pirmenybę teikite pažeidžiamoms vietoms, kurių pataisos ar švelninimo priemonės nepasiekiamos arba kurias sunku įdiegti.

Apsvarstykite pažeidžiamumo išnaudojimo galimybę: įvertinkite ar pažeidžiama sistema yra prieinama iš interneto, ar ji yra pasiekiama tik iš vidinio organizacijos tinklo - tai lemia, kaip lengvai ją galima išnaudoti. Čia svarbu suprasti ir galimą kibernetinių nusikaltėlių puolimo kelią.

3. Verslo kontekstas: Aplinkos aspektai

Verslo kontekstas reiškia, kad turime suprasti, kaip spraga yra susijusi su konkrečia organizacijos aplinka, įskaitant sistemos vaidmenį, joje tvarkomus duomenis ir jos svarbą verslo veiklai. Pažeidžiamumas kritinės svarbos sistemoje visada turės didesnį prioritetą.

Apibrėžkite organizacijos rizikos toleranciją: supraskite, kokia yra organizacijos tolerancija rizikai ir atitinkamai suderinkite spragų prioritetų nustatymą.

Atsižvelkite į turto jautrumą: įvertinkite pažeidžiamumo paveikto turto jautrumą ir jo svarbą organizacijos veiklai.

Pažymėkite verslui svarbias sistemas: sutelkite dėmesį į spragas, kurios galėtų turėti tiesioginį poveikį verslo tęstinumui, finansinėms operacijoms ar neskelbtiniems duomenims.

4. Kontrolės priemonės: esamos apsaugos priemonės ir atsakomosios priemonės

Kontrolės priemonės - tai saugumo priemonės ir apsaugos, skirtos sumažinti galimą spragos poveikį. Spragų vertinimas, atsižvelgiant į turimas kontrolės priemones, padeda efektyviai paskirstyti išteklius.

Geriausios praktikos, kaip įtraukti kontrolės priemonių aspektą:

Peržiūrėkite esamas saugumo priemones: įvertinkite kompensuojančių saugumo kontrolės priemonių, tokių kaip ugniasienės, įsibrovimų aptikimo sistemos ir prieigos kontrolės sistema, veiksmingumą.

Apsvarstykite gynybos gylio strategijas: suteikite didesnį prioritetą spragoms sistemose, kuriose nėra kelių gynybos lygių.

Atsižvelkite į saugumo higieną: teikite pirmenybę spragoms sistemose, kuriose yra prasta saugumo praktika arba pasenusios saugumo konfigūracijos.

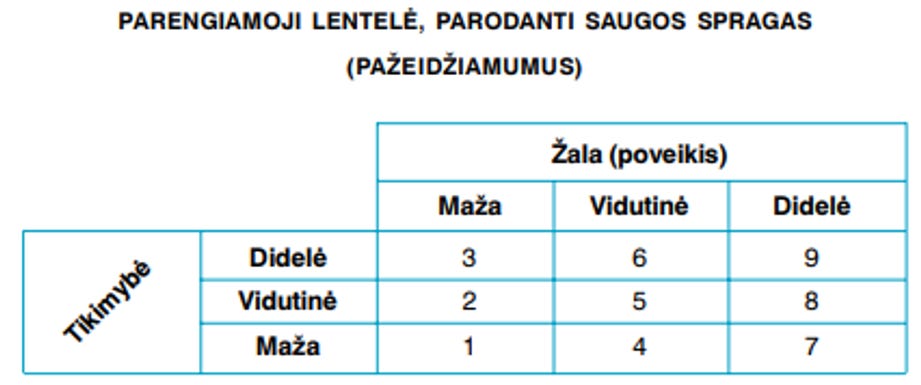

Siekiant efektyviai įvertinti ir suskirstyti spragas pagal jų keliamą riziką, organizacijos dažnai naudoja rizikos vertinimo matricą. Ši matrica vizualiai atvaizduoja rizikos lygį, kuris apskaičiuojamas pagal formulę: Rizika = Tikimybė x Poveikis. Matricoje tikimybė ir poveikis yra suskirstyti į tris lygius - žemą, vidutinį ir aukštą - taip sukuriant skirtingas rizikos zonas. Kritinė rizika ("raudonoji zona") priskiriama toms spragoms, kurių tikimybė ir poveikis yra dideli, todėl joms reikia skirti didžiausią dėmesį. Šis įrankis padeda organizacijoms efektyviai paskirstyti išteklius ir nustatyti prioritetus rizikų valdymui, užtikrinant, kad būtų greitai sprendžiamos svarbiausios grėsmės

Šiek tiek kitokia rizikos vertinimo matrica yra pateikta 2005 metais LR VRM išleistos knygos „Rizikos analizės vadovas“ 65 psl.

Plačiau apie pažeidžiamumų valdymą ir rizikų vertinimą galite paskaityti straipsniuose, bei knygose:

1. https://noeticcyber.com/mastering-the-art-of-vulnerability-prioritization/

2. https://purplesec.us/learn/vulnerability-prioritization/

4. https://www.nksc.lt/doc/rizikos_analize.pdf

Rudeninės kibernetinio saugumo konferencijos

Atėjo ruduo ir prasidėjo kasmetinės kibernetinė saugos konferencijos. Keletas įdomybių iš jų:

ESET Security Day 2024 Lietuvos Geležinkelių skaitmeninės saugos vadovas Šarūnas Grigaliūnas pristatė Generatyvinio dirbtinio intelekto poveiki kibernetinių incidentų tyrimams. Taip pat pristatymo metu buvo kalbama apie specialų ChatGPT modelį apmokyta įvairiais saugos dokumentais ir tvarkomis. Šis modelis yra tarsi virtualus informacijos saugumo pareigūno asistentas, galintis pagelbėti parengti įvairias tvarkas ir kitus saugos dokumentus. Modelį galite rasti čia. Šarūno pristatymlo skaidres galite rasti čia.

ESET Security Day 2024 ScaleWolf vadovas ir KSEA Valdybos narys Edvinas Kerza kalbėjo apie įvairias saugumo technologijas, gaminamas Lietuvoje. Tarp paminėtų produktų buvo ir toks dirbtiniu intelektu pagrįstas įrankis, kuris iš viešai prieinamos informacijos gali pateikti tam tikro asmens analizę. Analizė pagrinde orientuota į pardavimus, tad joje gausu patarimu kaip su tokiu žmogumi bendrauti, ką jis mėgsta ir ko ne. Nors pagrindinė įrankio paskirtis - suprasti, kas yra paieškomas žmogus, jį galima panaudoti ir patikrinimui, ar tinkamai saugote informaciją apie save ir ar ne per daug pokštaujate socialiniuose tinkluose. Įrankį galite rasti čia. Tiesa, norint pilnavertiškai pasinaudoti įrankiu reikės pirkti paslaugą. Kaip pavyzdį galite pasižiūrėti žinomo Youtube’rio Skirmanto Malinausko analizę: https://search.whitebridge.ai/c8f8ae35-d419-4151-b88d-08f187474018 [JV1]

Dėl mokymų

Informuojame, kad NKSC mokymų platformoje atsirado keli nauji nemokami kursai:

Kibernetinė higiena namuose,

Kibernetinis saugumas mokiniams,

Kursas mokytojams: kaip pravesti kibernetinio saugumo pamoką mokiniams.